Злоумышленник завладел двумя доменами, находящимися в реестре запрещённых сайтов. Воспользовавшись уязвимостью в системе блокировок Роскомнадзора и этими доменами, вечером 14 марта 2018 года злоумышленнику удалось на несколько часов вывести из строя часть сетевого оборудования крупного магистрального провайдера ТрансТелеком.

Что за уязвимость такая

До конца 2017 года нормативно-правовые акты по методам и способам ограничения доступа отсутствовали. Несмотря на это Роскомнадзор автоматически проверял исполнение блокировки провайдерами и штрафовал за нарушения. РКН вынуждал провайдеров блокировать сайт, даже если этот сайт поменял IP-адрес в DNS на новый, а в «выгрузке» всё ещё содержался старый IP-адрес. «Выгрузка» — часть реестра запрещённых сайтов, которая выдаётся интернет-провайдерам для ограничения доступа к сайтам. Такая блокировка возможна следующими способами — или фильтрацией всей ширины канала провайдера, или отслеживанием изменения IP-адресов и фильтрацией, направленной только к этим адресам части трафика. Фильтровать всю ширину канала могут себе позволить только небольшие провайдеры, которые купили фильтр, рассчитанный на ёмкость большую, чем канал провайдера (меньше просто не делают). Средние, крупные и магистральные провайдеры не способны покрыть фильтрами всю свою ёмкость. Они стараются самостоятельно отслеживать изменения IP-адресов и направляют на фильтры только трафик, идущий на эти IP-адреса. Роскомнадзор лукавит, заверяя, что проблема решается просто.

Это позволяло любому лицу, получившему доступ к управлению доменом из списка запрещённых сайтов, так или иначе влиять на блокировки. Самая крупная эксплуатация уязвимости, получившая с лёгкой руки руководителя Роскомнадзора Александра Жарова название «DNS-атака», произошла летом 2017 года.

Получить контроль над доменом из реестра запрещённых сайтов просто и дешево. Роскомнадзор не следит за актуальностью «выгрузки». В ней находятся доменные имена, которые освободились и доступны для новой регистрации любым лицом. По состоянию на 14 марта 2018 года в «выгрузке» находилось более 4000 таких доменов. Также такую атаку может устроить и владелец домена, обоснованно находящегося в реестре запрещённых сайтов.

Что произошло 14 марта 2018 года

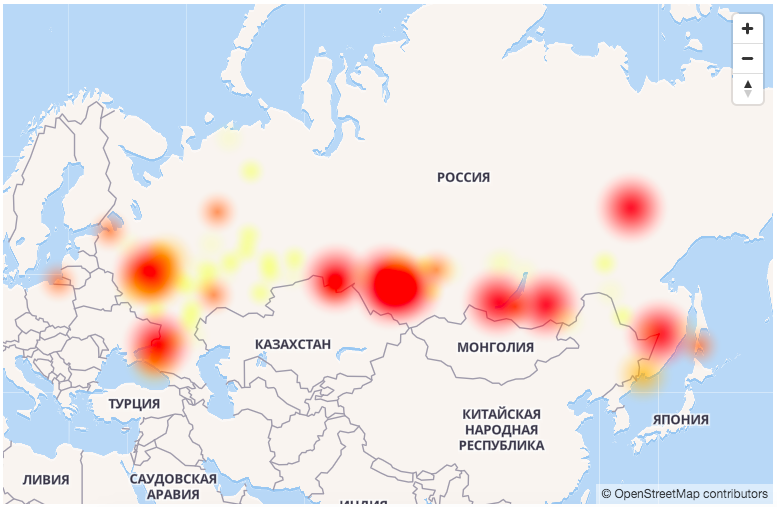

Некто выкупил два домена, которые находились в реестре запрещенных сайтов, но уже были доступны для свободной регистрации любым лицом. Это домены tlpp.biz и piek.biz. В реестре было 296 поддоменов, принадлежащих этим двум доменам. Злоумышленник начал подставлять от 1000 до 4000 случайных уникальных IP-адресов каждому поддомену. В 18:20 по Москве 14 марта 2018 года таких IP-адресов стало более 600 000 и часть сетевого оборудования перестало работать из-за нехватки памяти. Более всего это стало заметно на сетях магистрального провайдера ТрансТелеком. К 22 часам по Москве регистратор доменов заблокировал домены, использовавшиеся для атаки. К 23 часам работа сети нормализовалась.

Почему атака не задела других провайдеров

Атака задела не только ТрансТелеком. Но из крупных провайдеров видимо только у ТрансТелекома на заметном количестве узлов не стояло аварийного ограничения в программном обеспечении. Многие провайдеры просто начали обрезать список IP-адресов. Естественно, в результате обрезания происходили «пропуски» к заблокированным ресурсам. Ввиду очевидности и массовости проблемы случаи составления протоколов по «пропускам» 14 марта 2018 года не известны.

Падение ТрансТелекома в СМИ и социальных сетях

- В работе провайдера ТТК произошёл массовый сбой — TJournal, 14 марта 2018, 19:06 MSK

- В 18+ по москве по всей стране легла сеть ТТК — страница Филиппа Кулина в Facebook, 14 марта 2018, 21:36 MSK

- Кулин: провайдер ТТК «Транстелеком» лег «из-за» реестра Роскомнадзора — Roem.ru, 14 марта 2018, 23:05 MSK

ТрансТелеком не сделал официального пресс-релиза, но в комментариях в Facebook представители ТТК не опровергали указание на уязвимость в системе блокировок как на источник проблемы. Роскомнадзор не сделал никаких заявлений по проблеме.

Результаты

Роскомнадзор не сделал никаких выводов из данной ситуации. Надзорный орган предпочёл сделать вид, что никакой проблемы вообще не существовало. В начале мая 2018 года энтузиасты написали «послание» на графиках этого сайта с использованием данной уязвимости. Эта шутка была широко освещена в средствах массовой информации. Только тогда Роскомнадзор начал экстренную «чистку» реестра от доменов, свободных для регистрации.

Однако, сама проблема была выявлена в процессе её протекания Филиппом Кулиным. Потому что он давно собирал данные по «выгрузкам», актуальным IP-адресам и «протухшим» доменам. И у него были необходимые данные для анализа. Для наблюдения за повторными атаками им был сделан интерактивный график актуальных IP-адресов доменов из «выгрузки» и опубликован на специально сделанном сайте. Так было положено проекту «Эшер II».